Jak zapewnić bezpieczeństwo serwerowni? 10 kluczowych kroków które musisz podjąć

Jak skutecznie zapewnić bezpieczeństwo serwerowni?

Zapewnienie bezpieczeństwa serwerowni to proces, który wymaga starannego planowania i systematycznego wdrażania. Skuteczne zabezpieczenia to nie tylko kwestia technologii, ale przede wszystkim kompleksowego podejścia, obejmującego aspekty fizyczne, cyfrowe i organizacyjne. Poniżej przedstawiam 10 kluczowych kroków, które pomogą ci w zabezpieczeniu twojej serwerowni, bazując na sprawdzonych praktykach w zarządzaniu infrastrukturą IT.

1. Audyt bezpieczeństwa budynku: Kompleksowa analiza fizyczna

Zacznij od dokładnej analizy fizycznego bezpieczeństwa obiektu. Sprawdź, czy budynek jest odpowiednio zabezpieczony przed włamaniami, pożarem, zalaniem i innymi zagrożeniami. Ważne elementy do sprawdzenia to:

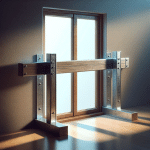

- Solidność drzwi i okien: Czy są antywłamaniowe? Czy posiadają odpowiednie zamki?

- Systemy alarmowe: Czy są sprawne i regularnie testowane?

- Ochrona przeciwpożarowa: Czy budynek jest wyposażony w systemy gaśnicze i czujniki dymu? Czy są one regularnie serwisowane?

- Lokalizacja serwerowni: Czy jest usytuowana w miejscu narażonym na zalanie lub inne zagrożenia?

Wskazówka praktyczna: Przygotuj listę kontrolną wszystkich elementów fizycznego bezpieczeństwa i regularnie ją aktualizuj. Skorzystaj z usług certyfikowanego inspektora ds. bezpieczeństwa pożarowego, aby ocenić poziom zabezpieczeń przeciwpożarowych.

2. Kontrola dostępu: Klucz do ograniczenia ryzyka

Wprowadź system kontroli dostępu, który pozwoli na monitorowanie i ograniczanie osób mających dostęp do serwerowni. Rozważ użycie kart magnetycznych, kodowanych zamków lub systemów biometrycznych. Zaleca się stosowanie kombinacji tych metod, aby zapewnić maksymalne bezpieczeństwo.

Przykłady skutecznych rozwiązań:

- System dwuskładnikowego uwierzytelniania: Wymaga użycia karty magnetycznej i kodu PIN.

- System biometryczny: Skanowanie linii papilarnych lub rozpoznawanie twarzy.

- Rejestrowanie dostępu: Każde wejście i wyjście jest rejestrowane w systemie.

Wskazówka praktyczna: Regularnie przeglądaj listę osób uprawnionych do dostępu do serwerowni i usuwaj nieaktywnych użytkowników. Wprowadź zasadę minimalnych uprawnień – każdy pracownik powinien mieć dostęp tylko do tych zasobów, które są mu niezbędne do wykonywania obowiązków.

3. Monitoring wideo: Oczy na serwerowni 24/7

Zainstaluj kamery monitorujące, które będą rejestrować zdarzenia w serwerowni i jej otoczeniu. Obecność monitoringu wideo znacząco zmniejsza ryzyko kradzieży i uszkodzeń. Ważne jest, aby kamery były wysokiej jakości i zapewniały dobrą widoczność w różnych warunkach oświetleniowych.

Wskazówka praktyczna: Wybierz kamery z funkcją nagrywania w chmurze, aby zabezpieczyć nagrania przed utratą w przypadku awarii lokalnego systemu. Upewnij się, że system monitoringu wideo spełnia wymogi RODO i informuje o rejestrowaniu obrazu.

4. Polityka zarządzania dostępem do danych: Określ zasady i regularnie aktualizuj

Określ zasady dostępu do danych przechowywanych w serwerowni. Wprowadź regularne aktualizacje haseł i szkolenia dla pracowników dotyczące najlepszych praktyk bezpieczeństwa. Stwórz politykę haseł, która będzie wymagała stosowania silnych haseł i regularnej ich zmiany. Zaleca się zmianę haseł co najmniej raz na 90 dni.

Wskazówka praktyczna: Wprowadź system zarządzania tożsamością i dostępem (IAM), który automatyzuje proces nadawania i odbierania uprawnień dostępu. Przeprowadzaj regularne audyty uprawnień, aby upewnić się, że pracownicy mają dostęp tylko do niezbędnych zasobów.

5. Zabezpieczenia cyfrowe: Firewall i regularne aktualizacje

Zainstaluj firewall i oprogramowanie antywirusowe, aby chronić serwery przed atakami z zewnątrz. Pamiętaj o regularnych aktualizacjach oprogramowania. Używaj tylko legalnego i aktualnego oprogramowania. Wiele ataków wykorzystuje luki w zabezpieczeniach starszych wersji oprogramowania.

Wskazówka praktyczna: Wprowadź system automatycznego zarządzania poprawkami, który regularnie instaluje aktualizacje oprogramowania. Monitoruj logi systemowe w poszukiwaniu podejrzanych aktywności. Rozważ użycie systemów wykrywania i zapobiegania włamaniom (IDS/IPS).

6. Regularny backup danych: Ochrona przed utratą

Wykonuj kopie zapasowe danych co najmniej raz dziennie, aby zminimalizować ryzyko ich utraty w przypadku awarii lub ataku. Przechowuj kopie zapasowe w bezpiecznym, oddzielnym miejscu. Zaleca się stosowanie zasady 3-2-1: trzy kopie danych, na dwóch różnych nośnikach, z jedną kopią przechowywaną poza siedzibą firmy.

Wskazówka praktyczna: Regularnie testuj procedury odzyskiwania danych z kopii zapasowych, aby upewnić się, że są skuteczne. Rozważ użycie usług backupu w chmurze, które zapewniają dodatkową warstwę ochrony.

7. Audyty bezpieczeństwa: Identyfikacja luk i słabości

Przeprowadzaj regularne audyty bezpieczeństwa, aby identyfikować potencjalne luki i słabości w systemie zabezpieczeń. Audyty powinny być przeprowadzane przez niezależnych ekspertów ds. bezpieczeństwa IT. Skorzystaj z usług firm specjalizujących się w testach penetracyjnych.

Wskazówka praktyczna: Wprowadź procedury audytowe zgodne z normą ISO 27001. Regularnie aktualizuj politykę bezpieczeństwa w oparciu o wyniki audytów.

8. Plan reagowania na incydenty: Przygotowanie na najgorsze

Opracuj procedury postępowania w przypadku wystąpienia incydentów, takich jak włamania, awarie sprzętu lub ataki cybernetyczne. Plan powinien zawierać:

- Definicję ról i obowiązków

- Procedury powiadamiania

- Procedury izolacji i usuwania skutków incydentu

- Procedury odzyskiwania danych

Wskazówka praktyczna: Przeprowadzaj regularne ćwiczenia z reagowania na incydenty, aby upewnić się, że pracownicy wiedzą, jak postępować w sytuacjach awaryjnych. Utwórz zespół reagowania na incydenty (CSIRT).

9. Szkolenia dla pracowników: Edukacja kluczem do bezpieczeństwa

Regularnie przeprowadzaj szkolenia dla pracowników dotyczące zasad bezpieczeństwa i procedur postępowania w sytuacjach awaryjnych. Szkolenia powinny obejmować:

- Zasady bezpiecznego korzystania z Internetu

- Zasady tworzenia silnych haseł

- Zasady rozpoznawania ataków phishingowych

- Procedury zgłaszania incydentów bezpieczeństwa

Wskazówka praktyczna: Wprowadź program edukacyjny z zakresu bezpieczeństwa informacji, który będzie obejmował regularne szkolenia, testy i symulacje ataków phishingowych. Stwórz kulturę bezpieczeństwa w organizacji, w której pracownicy są świadomi zagrożeń i odpowiedzialni za swoje działania.

10. Współpraca ze specjalistami ds. bezpieczeństwa IT: Profesjonalne wsparcie

Rozważ skorzystanie z usług zewnętrznych specjalistów ds. bezpieczeństwa IT, którzy mogą pomóc w ocenie ryzyka i wdrożeniu odpowiednich zabezpieczeń. Współpraca z ekspertami może przynieść wiele korzyści, takich jak:

- Dostęp do wiedzy i doświadczenia

- Obiektywna ocena stanu bezpieczeństwa

- Pomoc w wyborze i wdrożeniu odpowiednich rozwiązań

Wskazówka praktyczna: Wybierz firmę specjalizującą się w bezpieczeństwie serwerowni i posiadającą doświadczenie w branży. Poproś o referencje i sprawdź opinie innych klientów.

Skuteczne zabezpieczenie serwerowni to proces ciągły, który wymaga zaangażowania i inwestycji. Pamiętaj, że każda serwerownia jest inna, dlatego ważne jest, aby dostosować zabezpieczenia do specyficznych potrzeb i wymagań twojej organizacji. Regularne audyty, szkolenia i współpraca z ekspertami to klucz do utrzymania wysokiego poziomu bezpieczeństwa.

Jakie technologie monitorowania zwiększają bezpieczeństwo serwerowni?

Inwestycja w nowoczesne technologie monitorowania to kluczowy element zapewnienia bezpieczeństwa serwerowni. Odpowiednie systemy nie tylko chronią przed różnorodnymi zagrożeniami, ale także umożliwiają bieżące śledzenie warunków panujących w serwerowni. Oto kilka technologii, które warto rozważyć:

- Zaawansowane systemy klimatyzacji z monitorowaniem temperatury i wilgotności: Automatycznie informują o nieprawidłowościach, minimalizując ryzyko przegrzania i awarii sprzętu. Odpowiednie zarządzanie temperaturą może zmniejszyć ryzyko awarii.

- Kamery monitorujące: Umożliwiają zdalną obserwację serwerowni, rejestrując potencjalne incydenty i zapewniając materiał dowodowy.

- Czujniki ruchu i systemy kontroli dostępu: Zabezpieczają serwerownię przed nieautoryzowanym dostępem, rejestrując każdą próbę wejścia.

- Alarmy przeciwwłamaniowe: Informują o próbach włamania, umożliwiając szybką reakcję.

- Powiadomienia SMS/e-mail: Wysyłają alerty w przypadku wykrycia problemów, takich jak przekroczenie temperatury, awaria zasilania lub próba włamania.

- Systemy monitoringu zasilania (UPS): Monitorują stan zasilania i informują o awariach, umożliwiając szybkie przełączenie na zasilanie awaryjne.

Integracja tych technologii pozwala na stworzenie kompleksowego systemu bezpieczeństwa, który minimalizuje ryzyko i optymalizuje pracę całej infrastruktury IT.

Przykłady zastosowania technologii monitoringu

- System monitoringu temperatury i wilgotności: W przypadku przekroczenia dopuszczalnych wartości, system automatycznie wysyła powiadomienie do administratora, który może zdalnie zareagować i dostosować ustawienia klimatyzacji.

- System monitoringu zasilania: W przypadku awarii zasilania, system automatycznie przełącza zasilanie na UPS i wysyła powiadomienie do administratora, który może podjąć działania w celu przywrócenia zasilania.

- System monitoringu wideo z funkcją detekcji ruchu: W przypadku wykrycia ruchu w serwerowni poza godzinami pracy, system automatycznie wysyła powiadomienie do administratora i rejestruje obraz z kamer.

Praktyczne wskazówki dotyczące wyboru technologii monitoringu

- Określ swoje potrzeby: Zastanów się, jakie zagrożenia są najbardziej prawdopodobne w twojej serwerowni i jakie parametry chcesz monitorować.

- Wybierz odpowiednie urządzenia: Upewnij się, że wybrane urządzenia są kompatybilne z istniejącą infrastrukturą IT i spełniają twoje wymagania.

- Zainstaluj i skonfiguruj system monitoringu: Skorzystaj z usług doświadczonego instalatora, który pomoże ci zainstalować i skonfigurować system monitoringu.

- Regularnie testuj system monitoringu: Upewnij się, że system monitoringu działa poprawnie i wysyła powiadomienia w przypadku wystąpienia problemów.

Dlaczego kontrola dostępu jest kluczowa dla bezpieczeństwa serwerowni?

Kontrola dostępu to fundament bezpieczeństwa każdej serwerowni. Pozwala na ścisłe monitorowanie i ograniczanie osób, które mają dostęp do wrażliwych danych i sprzętu. Wiele incydentów związanych z bezpieczeństwem IT wynika z nieautoryzowanego dostępu.

Oto dlaczego kontrola dostępu jest tak ważna:

- Ograniczenie ryzyka wewnętrznego: Kontrola dostępu minimalizuje ryzyko związane z błędami lub złymi intencjami pracowników.

- Ochrona przed nieautoryzowanym dostępem z zewnątrz: Systemy kontroli dostępu utrudniają włamanie się do serwerowni osobom z zewnątrz.

- Monitorowanie aktywności: Rejestrowanie informacji o tym, kto i kiedy miał dostęp do serwerowni, pozwala na szybkie wykrycie nieprawidłowości i śledzenie potencjalnych incydentów.

- Zgodność z przepisami: Wiele regulacji prawnych wymaga stosowania odpowiednich środków bezpieczeństwa, w tym kontroli dostępu do serwerowni.

Aby skutecznie chronić serwerownię, warto zastosować:

- Systemy biometryczne: Odcisk palca, skan tęczówki oka.

- Karty dostępu: Magnetyczne, zbliżeniowe.

- Kodowanie dostępu: Kombinacje cyfr, haseł.

Niezwykle ważne jest również wdrożenie procedur audytowych, które pozwolą na regularne kontrolowanie, kto ma dostęp do serwerowni i czy spełnia wymagane kryteria. Odpowiednia edukacja pracowników w zakresie bezpieczeństwa informacji oraz regularne szkolenia są kluczowe, aby zminimalizować ryzyko niezamierzonych błędów.

Przykłady systemów kontroli dostępu

- System kontroli dostępu oparty na kartach zbliżeniowych: Każdy pracownik otrzymuje kartę zbliżeniową, która umożliwia mu dostęp do serwerowni. System rejestruje każdą próbę wejścia i wyjścia, a administrator może zdalnie zarządzać uprawnieniami dostępu.

- System kontroli dostępu oparty na biometrii: Dostęp do serwerowni jest możliwy tylko po zeskanowaniu odcisku palca lub tęczówki oka. System biometryczny zapewnia wysoki poziom bezpieczeństwa, ponieważ jest trudny do obejścia.

- System kontroli dostępu oparty na kodach PIN: Dostęp do serwerowni jest możliwy po wprowadzeniu poprawnego kodu PIN. System kodowania dostępu jest prosty i tani w implementacji, ale mniej bezpieczny niż systemy biometryczne.

Praktyczne wskazówki dotyczące wdrożenia kontroli dostępu

- Przeprowadź analizę ryzyka: Zidentyfikuj potencjalne zagrożenia związane z dostępem do serwerowni i określ, jakie środki bezpieczeństwa są niezbędne.

- Wybierz odpowiedni system kontroli dostępu: Wybierz system, który spełnia twoje wymagania i pasuje do twojego budżetu.

- Zainstaluj i skonfiguruj system kontroli dostępu: Skorzystaj z usług doświadczonego instalatora, który pomoże ci zainstalować i skonfigurować system kontroli dostępu.

- Regularnie monitoruj system kontroli dostępu: Upewnij się, że system działa poprawnie i rejestruje wszystkie próby wejścia i wyjścia.

- Regularnie aktualizuj uprawnienia dostępu: Upewnij się, że tylko upoważnione osoby mają dostęp do serwerowni.

Jakie procedury awaryjne wprowadzić dla bezpieczeństwa serwerowni?

Wprowadzenie przemyślanych procedur awaryjnych to kluczowy element zapewnienia bezpieczeństwa serwerowni i ciągłości działania firmy. Niezależnie od tego, jak dobrze zabezpieczona jest twoja serwerownia, zawsze istnieje ryzyko wystąpienia nieprzewidzianych zdarzeń. Przygotowanie odpowiednich procedur pozwoli ci zminimalizować skutki awarii i szybko przywrócić normalne funkcjonowanie.

Oto kilka kluczowych elementów, które powinny znaleźć się w procedurach awaryjnych:

- Plan ewakuacji: Określ procedury postępowania w przypadku pożaru, powodzi lub innych zagrożeń, które wymagają ewakuacji. Ustal drogi ewakuacyjne i miejsca zbiórki.

- Procedury postępowania w przypadku awarii zasilania: Zainstaluj zasilacze awaryjne (UPS) i generatory prądu, aby zapewnić ciągłość zasilania w przypadku awarii sieci elektrycznej. Określ procedury przełączania na zasilanie awaryjne.

- Procedury postępowania w przypadku awarii klimatyzacji: Utrzymuj zapasowe systemy chłodzenia i określ procedury postępowania w przypadku awarii klimatyzacji, aby zapobiec przegrzaniu serwerów.

- Procedury odzyskiwania danych: Regularnie wykonuj kopie zapasowe danych i przechowuj je w bezpiecznym miejscu. Określ procedury odzyskiwania danych w przypadku ich utraty.

- Plan komunikacji: Ustal procedury komunikacji z pracownikami, klientami i dostawcami w przypadku wystąpienia awarii.

- Regularne testy: Przeprowadzaj regularne testy procedur awaryjnych, aby upewnić się, że są skuteczne i że wszyscy pracownicy wiedzą, jak postępować w sytuacjach awaryjnych.

Pamiętaj, że dobrze zaplanowane i regularnie testowane procedury awaryjne mogą znacząco zredukować ryzyko utraty danych i przestojów w pracy serwerowni.

Przykłady procedur awaryjnych

- Procedura postępowania w przypadku pożaru: W przypadku wykrycia pożaru, pracownicy powinni natychmiast uruchomić alarm i ewakuować się z budynku zgodnie z planem ewakuacji. Następnie należy powiadomić straż pożarną i udzielić im wszelkich niezbędnych informacji.

- Procedura postępowania w przypadku awarii zasilania: W przypadku awarii zasilania, system automatycznie przełącza zasilanie na UPS. Jeśli awaria zasilania trwa dłużej niż czas pracy UPS, należy uruchomić generator prądu.

- Procedura postępowania w przypadku awarii klimatyzacji: W przypadku awarii klimatyzacji, należy uruchomić zapasowy system chłodzenia. Jeśli awaria klimatyzacji trwa dłużej niż czas pracy zapasowego systemu chłodzenia, należy wyłączyć serwery, aby zapobiec ich przegrzaniu.

Praktyczne wskazówki dotyczące tworzenia procedur awaryjnych

- Przeprowadź analizę ryzyka: Zidentyfikuj potencjalne zagrożenia dla serwerowni i określ, jakie procedury awaryjne są niezbędne.

- Ustal priorytety: Określ, które systemy i dane są najważniejsze dla działania firmy i ustal priorytety odzyskiwania danych.

- Stwórz plan komunikacji: Ustal, kto będzie odpowiedzialny za komunikację z pracownikami, klientami i dostawcami w przypadku wystąpienia awarii.

- Regularnie testuj procedury awaryjne: Upewnij się, że procedury działają poprawnie i że wszyscy pracownicy wiedzą, jak postępować w sytuacjach awaryjnych.

- Regularnie aktualizuj procedury awaryjne: Upewnij się, że procedury są aktualne i odzwierciedlają zmiany w infrastrukturze IT i w organizacji.

Jak dbać o odpowiednie warunki środowiskowe w kontekście bezpieczeństwa serwerowni?

Odpowiednie warunki środowiskowe w serwerowni mają kluczowe znaczenie dla bezpieczeństwa i niezawodności działania sprzętu. Temperatura, wilgotność, czystość powietrza i odpowiednie zasilanie – każdy z tych czynników ma wpływ na żywotność i wydajność serwerów oraz innych urządzeń.

Oto kilka wskazówek, jak dbać o optymalne warunki środowiskowe w serwerowni:

- Temperatura: Utrzymuj temperaturę w serwerowni w zakresie od 18 do 24°C. Wyższa temperatura może prowadzić do przegrzewania się sprzętu i jego awarii.

- Wilgotność: Utrzymuj wilgotność względną w zakresie od 40 do 60%. Zbyt niska wilgotność może powodować wyładowania elektrostatyczne, a zbyt wysoka – korozję.

- Czystość powietrza: Regularnie filtruj powietrze w serwerowni, aby usunąć kurz i inne zanieczyszczenia, które mogą osadzać się na sprzęcie i powodować jego przegrzewanie.

- Zasilanie: Zapewnij stabilne i nieprzerwane zasilanie. Zainstaluj zasilacze awaryjne (UPS) i generatory prądu, aby zabezpieczyć się przed awariami zasilania.

- Monitorowanie: Monitoruj warunki środowiskowe w serwerowni za pomocą czujników i systemów alarmowych. W przypadku wykrycia nieprawidłowości, natychmiast podejmij działania naprawcze.

Regularne dbanie o odpowiednie warunki środowiskowe w serwerowni to inwestycja, która przynosi wymierne korzyści w postaci dłuższej żywotności sprzętu, minimalizacji ryzyka awarii i zwiększenia niezawodności działania całej infrastruktury IT.

Przykłady rozwiązań do monitorowania warunków środowiskowych

- Czujniki temperatury i wilgotności: Czujniki te monitorują temperaturę i wilgotność w serwerowni i wysyłają alerty w przypadku przekroczenia dopuszczalnych wartości.

- Systemy monitoringu zasilania: Systemy te monitorują stan zasilania i informują o awariach.

- Filtry powietrza: Filtry powietrza usuwają kurz i inne zanieczyszczenia z powietrza w serwerowni.

- Klimatyzatory precyzyjne: Klimatyzatory precyzyjne utrzymują stałą temperaturę i wilgotność w serwerowni.

Praktyczne wskazówki dotyczące dbania o warunki środowiskowe

- Regularnie sprawdzaj temperaturę i wilgotność w serwerowni: Upewnij się, że temperatura i wilgotność są w dopuszczalnych zakresach.

- Regularnie wymieniaj filtry powietrza: Upewnij się, że filtry powietrza są czyste i skuteczne.

- Regularnie serwisuj klimatyzatory: Upewnij się, że klimatyzatory działają poprawnie i utrzymują stałą temperaturę i wilgotność.

- Monitoruj stan zasilania: Upewnij się, że zasilanie jest stabilne i nieprzerwane.

- Utrzymuj porządek w serwerowni: Usuwaj kurz i inne zanieczyszczenia z serwerów i innych urządzeń.

Aby skutecznie chronić swoją serwerownię, warto poznać kluczowe kroki dotyczące zapewnienia jej bezpieczeństwa, które można znaleźć w naszym przewodniku, dostępnych pod tym linkiem: https://aodc.pl/Serwis-Data-Center.